Sintesi

Una nuova campagna di phishing mirata a Trenitalia è stata scoperta, con l’obiettivo di ottenere informazioni sensibili, inclusi i dettagli delle carte di credito, dalle sue potenziali vittime.

Descrizione e Potenziali Impatti

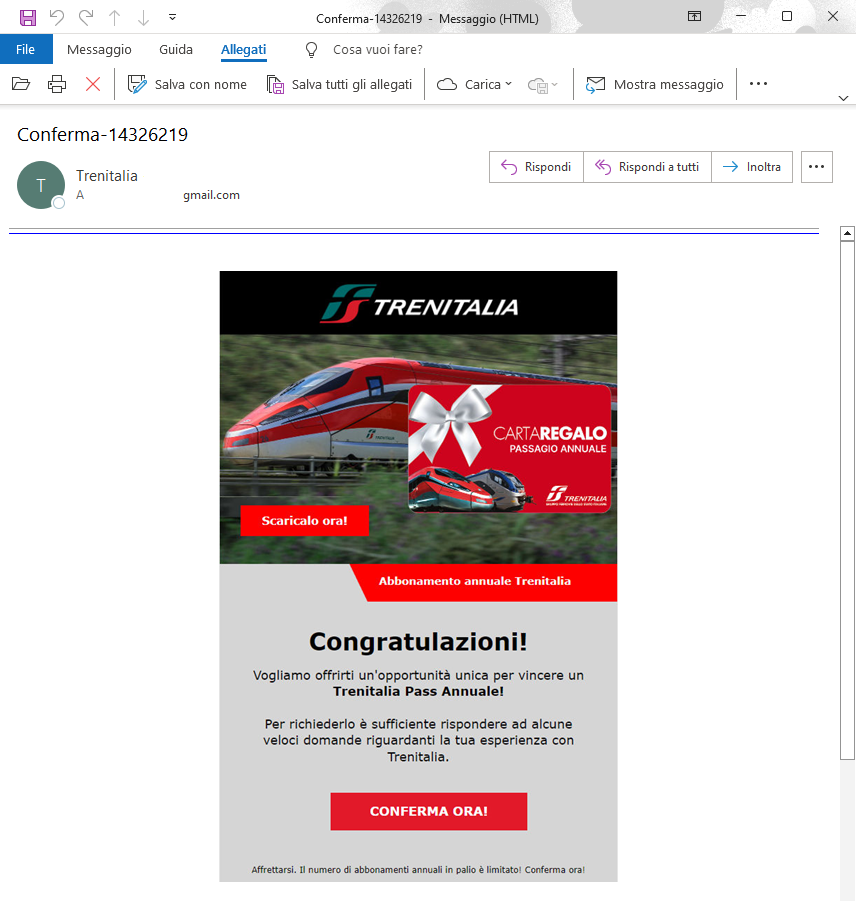

Questa campagna di phishing utilizza loghi e riferimenti che richiamano Trenitalia per ingannare le persone, facendole credere di partecipare a un sondaggio legittimo. Le email pubblicizzano la possibilità di ottenere un pass annuale per i servizi Trenitalia, richiedendo alle vittime di rispondere a domande apparentemente legittime sul servizio e sulla soddisfazione del cliente. Alla fine del sondaggio, le vittime sono indirizzate a una pagina che promette carte regalo per il pass annuale e vengono invitati a riscattare la presunta vincita. Tuttavia, per ottenere il premio, viene richiesto loro di inserire dati personali e gli estremi della carta di credito per addebitare una commissione di 2€.

Azioni di Mitigazione

Per proteggersi da questo tipo di attacchi, sia gli utenti sia le organizzazioni possono adottare le seguenti misure:

- Fornire sessioni di formazione periodiche per riconoscere il phishing e diffidare dalle comunicazioni inattese.

- Verificare attentamente il dominio delle email ricevute; le comunicazioni legittime di Trenitalia provengono dai domini ufficiali come @trenitalia.it o @fsitaliane.it.

- Non accedere a collegamenti o contenuti esterni a meno che non si sia certi della loro affidabilità; i sondaggi legittimi dovrebbero portare gli utenti al sito ufficiale di Trenitalia.

- Accertarsi della legittimità dei siti che richiedono dati personali; organizzazioni come Trenitalia non richiedono dati sensibili, come i dettagli delle carte di credito, tramite sondaggi.

Inoltre, si consiglia di valutare e implementare gli Indicatori di Compromissione (IoC) forniti in allegato per aumentare la sicurezza dei propri sistemi.

Nota: Non tutti gli indicatori di compromissione sono malevoli, e questo CSIRT non è responsabile per azioni proattive relative agli indicatori forniti. Le informazioni qui contenute rappresentano la migliore comprensione della minaccia al momento del rilascio.